Problema:

Problema:

- Tens una sola IP pública :

81.0.60.36 - Vols accedir a dos servidors diferents (NAS1 i NAS2)

- Ambdues màquines tenen IPs internes (privades) :

- NAS1:

192.168.1.41 - NAS2:

192.168.1.49

- NAS1:

1. LAN (Local Area Network)

- És la teva xarxa local dins de casa.

- Els dispositius connectats (com els dos NAS) tenen IPs privades com

192.168.x.x. - Només es poden veure entre si dins de la xarxa local.

2. WAN (Wide Area Network)

- És la connexió a Internet.

- El router rep una IP pública assignada pel proveïdor d’internet (

81.0.60.36en el teu cas). - Aquesta és l’única adreça visible des de fora.

3. Port Forwarding / Virtual Server

- És una regla al router que diu:”Si algú truca al port X de la meva IP pública, envia-ho a l’equip Y de la meva xarxa local pel port Z”

Exemple:

Quan entra: http://81.0.60.36:8080

→ El router ho reenvia a: http://192.168.1.49:80 DETALL DE LA TEVA CONFIGURACIÓ AL ROUTER

DETALL DE LA TEVA CONFIGURACIÓ AL ROUTER

| Camp | Valor | Explicació |

|---|---|---|

| Name | NAS2_HTTP | Nom identificatiu de la regla |

| Protocol | TCP | HTTP utilitza TCP, no UDP |

| WAN Port Start/End | 8080 – 8080 | Quin port escolta el router des de fora |

| LAN Host | 192.168.1.49 | Adreça IP interna del segon NAS |

| LAN Port | 80 | A quin port escolta el servei web del NAS2 |

| Action | Enabled | Regla activa |

FLUX DE DADES: Com funciona pas a pas

FLUX DE DADES: Com funciona pas a pas

1. Tu escrius això des de fora:

http://81.0.60.36:8080/0capsa_dic/

2. La sol·licitud arriba al router:

- El router rep la petició al port

8080 - Consulta les seves regles de port forwarding

3. Aplica la regla:

- Reemplaça:

- IP pública:

81.0.60.36:8080 - Per:

192.168.1.49:80

- IP pública:

4. Envia la sol·licitud al NAS2:

http://192.168.1.49:80/0capsa_dic/

El NAS2 rep la sol·licitud com si fos:

5. El NAS2 respon:

- Processa la sol·licitud

- Retorna el contingut de

/0capsa_dic/via el mateix camí

Comparativa: NAS Principal vs NAS Secundari

Comparativa: NAS Principal vs NAS Secundari

| Concepte | NAS Principal | NAS Secundari |

|---|---|---|

| IP Local | 192.168.1.41 | 192.168.1.49 |

| Accés extern | http://81.0.60.36 | http://81.0.60.36:8080 |

| Regla de port forwarding | 80 → 80 | 8080 → 80 |

| Protocol | TCP | TCP |

| Ús | Accés principal | Segona funcionalitat o usuari |

Conceptes avançats relacionats

Conceptes avançats relacionats

1. NAT Loopback / Hairpin NAT

- Si fas la prova des de dins la xarxa local amb

http://81.0.60.36:8080, pot no funcionar. - Això passa perquè alguns routers no suporten tornar enrere el tràfic (“loop”).

- Si vols que funcioni també localment, busca a la configuració del router l’opció:

“Enable NAT Loopback” o “Hairpin NAT”

2. DDNS (Dynamic DNS)

- Si vols evitar usar sempre la IP pública (

81.0.60.36), pots usar un nom DDNS:- Ex:

mynas.synology.me

- Ex:

- Al DSM pots configurar-lo automàticament sota Control Panel > External Access > DDNS

Després pots accedir a:

- NAS1:

http://mynas.synology.me - NAS2:

http://mynas.synology.me:8080

3. HTTPS + Ports Alternatius

- Si configuressis HTTPS:

- NAS1:

https://81.0.60.36(port 443) - NAS2:

https://81.0.60.36:8443(port 8443)

- NAS1:

El procés seria exactament igual, canviant només els ports.

Resum visual del flux

Resum visual del flux

Extern Router LAN

─────── ─────── ───────

http://81.0.60.36:8080

↓

[Port Forwarding Rule]

WAN Port: 8080 → LAN IP: 192.168.1.49 : Port 80

↓

http://192.168.1.49:80/0capsa_dic/

─────── ─────── ───────

Proves recomanades

Proves recomanades

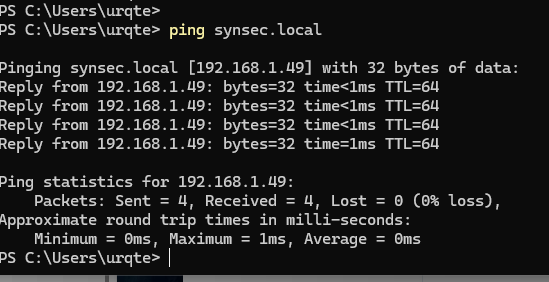

Des de fora de casa (ex: mòbil en dades):

- Prova aquest UR

http://81.0.60.36:8080

Des de dins de casa:

- Si no funciona, prova directament

- http://192.168.1.49/0capsa_dic/

Qwen3-235B-A22B

Perfecte!

Has configurat correctament el port forwarding al router per permetre l’accés a un segon Synology (NAS2) des de l’exterior, compartint la mateixa IP pública (81.0.60.36) que el primer NAS.

Ara et faré una explicació detallada del procés, amb conceptes clars com LAN , WAN , IP públiques i privades , port forwarding , etc., aplicats al teu cas concret.

CONTEXT GENERAL: 2 SERVIDORS SYNOLGY AMB LA MATEIXA IP PÚBLICA

CONTEXT GENERAL: 2 SERVIDORS SYNOLGY AMB LA MATEIXA IP PÚBLICA

Problema:

Problema:

- Tens una sola IP pública :

81.0.60.36 - Vols accedir a dos servidors diferents (NAS1 i NAS2)

- Ambdues màquines tenen IPs internes (privades) :

- NAS1:

192.168.1.41 - NAS2:

192.168.1.49

- NAS1:

Solució:

Solució:

Utilitzar diferents ports WAN per redirigir cap a cada servidor local (LAN).

Conceptes bàsics

Conceptes bàsics

1. LAN (Local Area Network)

- És la teva xarxa local dins de casa.

- Els dispositius connectats (com els dos NAS) tenen IPs privades com

192.168.x.x. - Només es poden veure entre si dins de la xarxa local.

2. WAN (Wide Area Network)

- És la connexió a Internet.

- El router rep una IP pública assignada pel proveïdor d’internet (

81.0.60.36en el teu cas). - Aquesta és l’única adreça visible des de fora.

3. Port Forwarding / Virtual Server

- És una regla al router que diu:”Si algú truca al port X de la meva IP pública, envia-ho a l’equip Y de la meva xarxa local pel port Z”

Exemple:

1

2

Quan entra: http://81.0.60.36:8080

→ El router ho reenvia a: http://192.168.1.49:80

DETALL DE LA TEVA CONFIGURACIÓ AL ROUTER

DETALL DE LA TEVA CONFIGURACIÓ AL ROUTER

| Camp | Valor | Explicació |

|---|---|---|

| Name | NAS2_HTTP | Nom identificatiu de la regla |

| Protocol | TCP | HTTP utilitza TCP, no UDP |

| WAN Port Start/End | 8080 – 8080 | Quin port escolta el router des de fora |

| LAN Host | 192.168.1.49 | Adreça IP interna del segon NAS |

| LAN Port | 80 | A quin port escolta el servei web del NAS2 |

| Action | Enabled | Regla activa |

FLUX DE DADES: Com funciona pas a pas

FLUX DE DADES: Com funciona pas a pas

1. Tu escrius això des de fora:

1

http://81.0.60.36:8080/0capsa_dic/

2. La sol·licitud arriba al router:

- El router rep la petició al port

8080 - Consulta les seves regles de port forwarding

3. Aplica la regla:

- Reemplaça:

- IP pública:

81.0.60.36:8080 - Per:

192.168.1.49:80

- IP pública:

4. Envia la sol·licitud al NAS2:

- El NAS2 rep la sol·licitud com si fos:1http://192.168.1.49:80/0capsa_dic/

5. El NAS2 respon:

- Processa la sol·licitud

- Retorna el contingut de

/0capsa_dic/via el mateix camí

Comparativa: NAS Principal vs NAS Secundari

Comparativa: NAS Principal vs NAS Secundari

| Concepte | NAS Principal | NAS Secundari |

|---|---|---|

| IP Local | 192.168.1.41 | 192.168.1.49 |

| Accés extern | http://81.0.60.36 | http://81.0.60.36:8080 |

| Regla de port forwarding | 80 → 80 | 8080 → 80 |

| Protocol | TCP | TCP |

| Ús | Accés principal | Segona funcionalitat o usuari |

Conceptes avançats relacionats

Conceptes avançats relacionats

1. NAT Loopback / Hairpin NAT

- Si fas la prova des de dins la xarxa local amb

http://81.0.60.36:8080, pot no funcionar. - Això passa perquè alguns routers no suporten tornar enrere el tràfic (“loop”).

- Si vols que funcioni també localment, busca a la configuració del router l’opció:

“Enable NAT Loopback” o “Hairpin NAT”

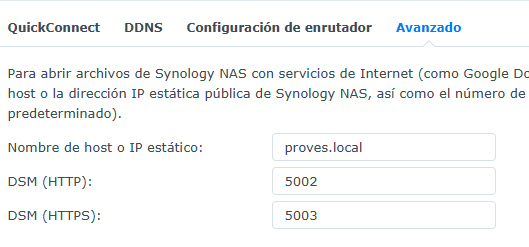

2. DDNS (Dynamic DNS)

- Si vols evitar usar sempre la IP pública (

81.0.60.36), pots usar un nom DDNS:- Ex:

mynas.synology.me

- Ex:

- Al DSM pots configurar-lo automàticament sota Control Panel > External Access > DDNS

Després pots accedir a:

- NAS1:

http://mynas.synology.me - NAS2:

http://mynas.synology.me:8080

3. HTTPS + Ports Alternatius

- Si configuressis HTTPS:

- NAS1:

https://81.0.60.36(port 443) - NAS2:

https://81.0.60.36:8443(port 8443)

- NAS1:

El procés seria exactament igual, canviant només els ports.

Resum visual del flux

Resum visual del flux

1

2

3

4

5

6

7

8

Extern Router LAN

─────── ─────── ───────

http://81.0.60.36:8080

↓

[Port Forwarding Rule]

WAN Port: 8080 → LAN IP: 192.168.1.49 : Port 80

↓

http://192.168.1.49:80/0capsa_dic/

Proves recomanades

Proves recomanades

Des de fora de casa (ex: mòbil en dades):

- Prova aquest URL:1http://81.0.60.36:8080/0capsa_dic/

- Hauries de veure el contingut correctament.

Des de dins de casa:

- Si no funciona, prova directament:1http://192.168.1.49/0capsa_dic/Per assegurar-te que el servidor web està actiu.

Conclusió

Conclusió

80 i 8080) per separar el tràfic

Si vols, puc preparar-te un esquema gràfic o fer una guia pas a pas per configurar el mateix amb HTTPS (ports 443 i 8443), o fins i tot per gestionar això amb subdominis i un reverse proxy .

Perfecte!

Ara que ja hem configurat HTTP amb dos Synology compartint la mateixa IP pública, podem fer el mateix però amb HTTPS (encriptat). Això et permetrà accedir als dos NAS de manera segura, com:

- NAS1:

https://81.0.60.36 - NAS2:

https://81.0.60.36:8443

Configuració HTTPS per a 2 Synology amb una sola IP pública

Configuració HTTPS per a 2 Synology amb una sola IP pública

Objectiu:

Objectiu:

Configurar els ports i regles al router perquè:

- El primer Synology respongui a

https://81.0.60.36pel port 443 - El segon Synology respongui a

https://81.0.60.36:8443pel port 8443

Igual que abans, farem servir port forwarding per redirigir diferents ports WAN cap a cada servidor local.

Configuració pas a pas

Configuració pas a pas

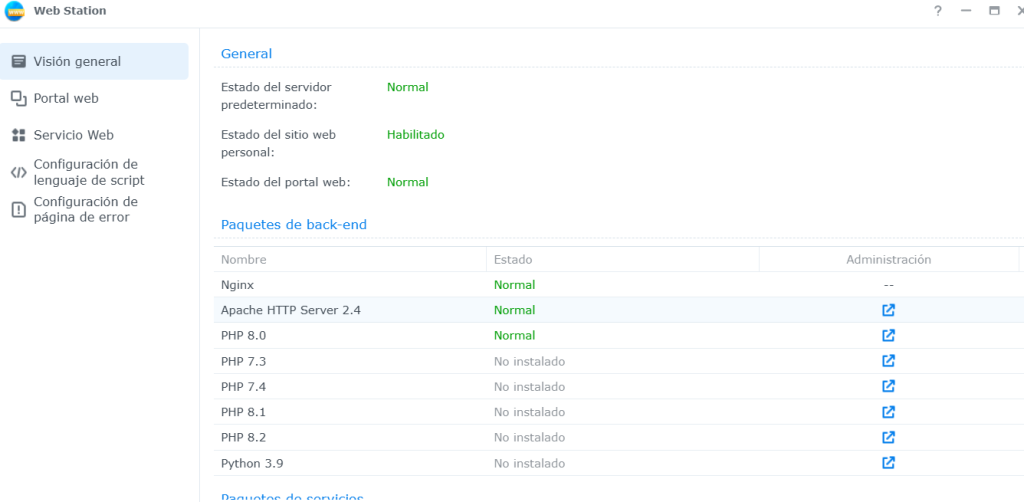

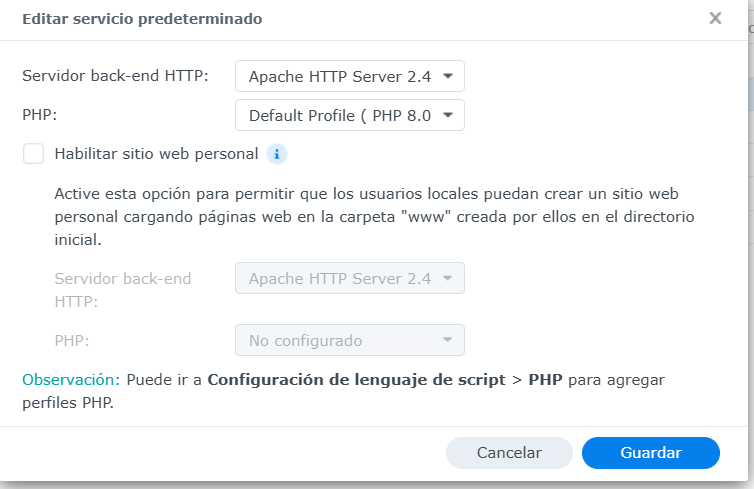

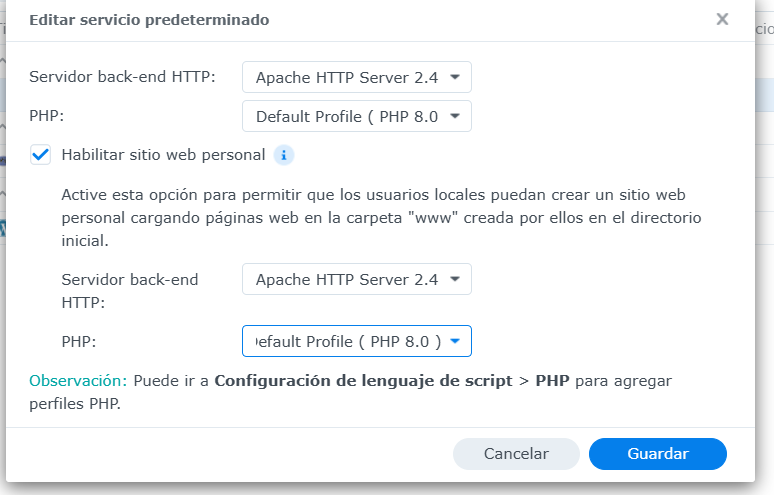

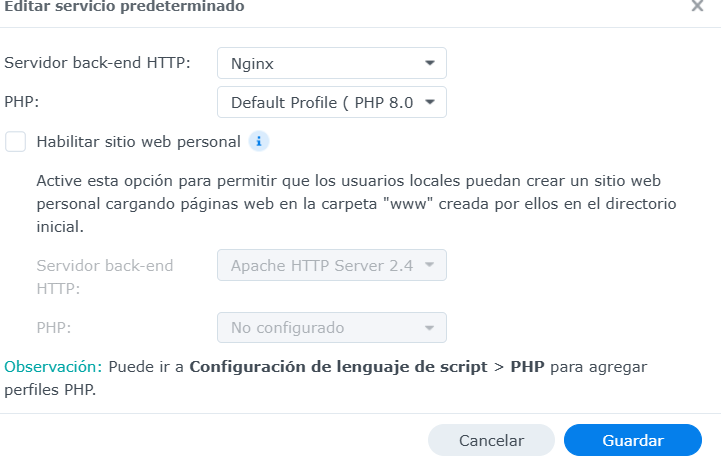

PAS 1: Activa el servei HTTPS als dos Synology

PAS 1: Activa el servei HTTPS als dos Synology

Vés a:

DSM > Control Panel > Terminal & SNMPAssegura’t que tens:

(els dos NAS han d’escoltar pel port 443)

No canviïs aquest valor al DSM. Deixa’l en 443.

PAS 2: Configura les regles al router

PAS 2: Configura les regles al router

Regla per al NAS1 – HTTPS

Regla per al NAS1 – HTTPS

| Camp | Valor |

|---|---|

| Name | NAS1_HTTPS |

| Protocol | TCP |

| WAN Port Start/End | 443 - 443 |

| LAN IP Address | 192.168.1.41 |

| LAN Port | 443 |

Regla per al NAS2 – HTTPS

Regla per al NAS2 – HTTPS

| Camp | Valor |

|---|---|

| Name | NAS2_HTTPS |

| Protocol | TCP |

| WAN Port Start/End | 8443 - 8443 |

| LAN IP Address | 192.168.1.49 |

| LAN Port | 443 |

Flux de dades amb HTTPS

Flux de dades amb HTTPS

Extern Router LAN

──────────── ─────────── ───────────

https://81.0.60.36:443

↓

[Port Forwarding Rule]

WAN Port: 443 → LAN IP: 192.168.1.41 : Port 443

↓

https://192.168.1.41:443Extern Router LAN

──────────────── ─────────── ───────────

https://81.0.60.36:8443

↓

[Port Forwarding Rule]

WAN Port: 8443 → LAN IP: 192.168.1.49 : Port 443

↓

https://192.168.1.49:443 Proves recomanades

Proves recomanades

Des de fora de casa:

- Prova aquest URLs:

https://81.0.60.36

https://81.0.60.36:8443Si tens DDNS:

- Exemple amb

mynas.synology.me:

https://mynas.synology.me

https://mynas.synology.me:8443 Errors comuns i solucions

Errors comuns i solucions

| Problema | Possible causa | Solució |

|---|---|---|

| No carrega | Port no obert al router | Revisa la regla de port forwarding |

| Certificat d’error | Certificat autofirmat | Instal·la un certificat vàlid o accepta’l manualment |

| Accés només funciona localment | Falta NAT Loopback | Activa “Hairpin NAT” al router |

| Carrega el NAS1 quan entres al NAS2 | Conflicte de ports | Assegura’t que no hi ha duplicats |

BONUS: Usar subdominis i Reverse Proxy (opcional avançat)

BONUS: Usar subdominis i Reverse Proxy (opcional avançat)

Si vols accedir-hi amb noms nets com:

nas1.elmeunom.catnas2.elmeunom.cat

Pots usar el Reverse Proxy del DSM.

Com?

- Tens un domini propi (ex:

elmeunom.cat) - Apuntes

A Recorddel domini a la teva IP pública (81.0.60.36) - Al DSM principal (NAS1), actives:

DSM > Portal Web > Reverse Proxy- Crees una regla que diu:

- Quan algú entra a

nas2.elmeunom.cat→ reenvia ahttps://192.168.1.49

Així pots gestionar molts servidors amb un sol port (ex: tot pel port 443) i múltiples dominis.

En resum

En resum

| Servei | URL | Port WAN | Port LAN | Destinació |

|---|---|---|---|---|

| NAS1 HTTP | http://81.0.60.36 | 80 | 80 | 192.168.1.41 |

| NAS2 HTTP | http://81.0.60.36:8080 | 8080 | 80 | 192.168.1.49 |

| NAS1 HTTPS | https://81.0.60.36 | 443 | 443 | 192.168.1.41 |

| NAS2 HTTPS | https://81.0.60.36:8443 | 8443 | 443 | 192.168.1.49 |

Si vols, puc preparar-te un esquema visual o guia pas a pas per instal·lar certs SSL automàtics amb Let’s Encrypt, o fins i tot configurar el reverse proxy per evitar usar ports extra.

Perfecte!

Ara que tens configurat l’accés HTTP i HTTPS als dos Synology compartint la mateixa IP pública (81.0.60.36), pots fer un pas més endavant i utilitzar certificats SSL vàlids (Let’s Encrypt) per accedir als dos NAS de manera segura, sense avisos d’inseguretat al navegador.

Objectiu

Objectiu

Configurar certificats SSL amb Let’s Encrypt per a:

- NAS1:

https://nas1.elmeunom.cat - NAS2:

https://nas2.elmeunom.cat

Amb un sol domini propi i subdominis, pots gestionar certs per a tots els servidors!

PAS A PAS: CONFIGURACIÓ DE CERTIFICATS SSL PER A 2 SYNOLGY AMB UNA SOLA IP

PAS A PAS: CONFIGURACIÓ DE CERTIFICATS SSL PER A 2 SYNOLGY AMB UNA SOLA IP

Requisits previs

Requisits previs

| Requisit | Està preparat? |

|---|---|

Domini propi (ex: elmeunom.cat) |  / /  |

Subdominis apuntant a la IP pública (A Record) |  / /  |

| Port 443 obert al router (per Let’s Encrypt) |  / /  |

| Synology DSM actualitzat |  / /  |

PAS 1: Apunta el teu domini cap a la IP pública

PAS 1: Apunta el teu domini cap a la IP pública

Exemple:

Tens un domini: elmeunom.cat

Crea aquests registres DNS tipus A:

| Subdomini | Adreça IP |

|---|---|

| nas1.elmeunom.cat | 81.0.60.36 |

| nas2.elmeunom.cat | 81.0.60.36 |

Això es fa des del panell d’administració del registador de dominis (ex: GoDaddy, Namecheap, IONOS…)

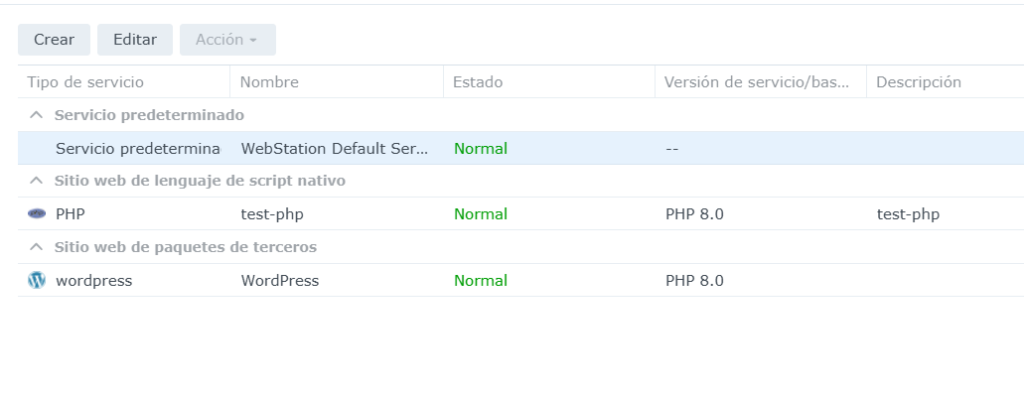

PAS 2: Configura un Reverse Proxy al NAS principal

PAS 2: Configura un Reverse Proxy al NAS principal

El Reverse Proxy et permet gestionar múltiples dominis i redirigir-los a diferents serveis o NAS, encara que estiguin dins de la xarxa local.

Com es fa?

1. Al NAS1 (principal):

DSM > Portal Web > Reverse Proxy2. Crea una regla nova:

Per a nas1.elmeunom.cat:

| Camp | Valor |

|---|---|

| Descripció | NAS1 |

| Protocol | HTTPS |

| Domini | nas1.elmeunom.cat |

| Port 443 |  Activat Activat |

| Destí | https://192.168.1.41 |

Per a nas2.elmeunom.cat:

| Camp | Valor |

|---|---|

| Descripció | NAS2 |

| Protocol | HTTPS |

| Domini | nas2.elmeunom.cat |

| Port 443 |  Activat Activat |

| Destí | https://192.168.1.49 |

PAS 3: Obre el port 443 al router

PAS 3: Obre el port 443 al router

Perquè Let’s Encrypt pugui verificar el teu domini, has d’obrir el port 443 al router i redirigir-lo al NAS principal.

Regla al router:

| Camp | Valor |

|---|---|

| Name | DSM_HTTPS |

| Protocol | TCP |

| WAN Port Start/End | 443 - 443 |

| LAN IP Address | 192.168.1.41 |

| LAN Port | 443 |

PAS 4: Sol·licita certificats SSL amb Let’s Encrypt

PAS 4: Sol·licita certificats SSL amb Let’s Encrypt

Al NAS1:

DSM > Portal Web > Certificats SSL > Add > Obtain a new certificateTria:

DNS validation (si el domini no apunta directament al NAS)

HTTP validation (si el port 443 està ben configurat)

Després de validar, selecciona els dominis:

nas1.elmeunom.catnas2.elmeunom.cat

Assigna certs als serveis corresponents:

Assigna certs als Reverse Proxies:

- Vés a

Portal Web > Reverse Proxy > Edit > Certificate - Aplica el certificat a cada regla:

nas1.elmeunom.cat→ certificat pernas1nas2.elmeunom.cat→ certificat pernas2

Resultat final

Resultat final

Un cop fet tot això:

| URL | Servei | Certificat | Funciona? |

|---|---|---|---|

| https://nas1.elmeunom.cat | NAS1 |  Let’s Encrypt Let’s Encrypt | Sí |

| https://nas2.elmeunom.cat | NAS2 |  Let’s Encrypt Let’s Encrypt | Sí |

BONUS: Auto-renovació del certificat

BONUS: Auto-renovació del certificat

Let’s Encrypt dóna certs gratuïts però temporals (90 dies).

Si has usat HTTP validation:

- El sistema renovarà automàticament el certificat cada 90 dies.

Si has usat DNS validation:

- Hauràs d’afegir un script personalitzat o fer servir un connector DNS (ex: Cloudflare, Namecheap…) per renovar-ho automàticament.

Resum visual

Resum visual

Extern Router NAS1 (Reverse Proxy) NAS2

──────────── ─────────── ─────────────────────── ───────────

https://nas1.elmeunom.cat

↓

[Port 443 obert → NAS1]

↓

[Reverse Proxy detecta "nas1.elmeunom.cat"]

↓

Reenvia a https://192.168.1.41 amb certificat vàlidExtern Router NAS1 (Reverse Proxy) NAS2

──────────────── ─────────── ─────────────────────── ───────────

https://nas2.elmeunom.cat

↓

[Port 443 obert → NAS1]

↓

[Reverse Proxy detecta "nas2.elmeunom.cat"]

↓

Reenvia a https://192.168.1.49 amb certificat vàlid Avantatges d’aquesta configuració

Avantatges d’aquesta configuració

- Accès HTTPS segur als dos NAS

- Sense necessitat de ports extra (ex: 8080, 8443)

- URLs netes:

nas1.elmeunom.cat,nas2.elmeunom.cat - Certificats gratuïts i automàtics

- Escalable: pots afegir més servidors en el futur

Preguntes freqüents

Preguntes freqüents

Q: Necessito tenir dos certificats?

R: No, pots demanar un sol certificat amb múltiples noms (SAN Certificate) si el suporta el teu proveïdor DNS.

Q: Funciona amb Docker o altres apps?

R: Sí! Aquest mètode també serveix per protegir serveis com Nextcloud, Jellyfin, Portainer, etc.

Vols que et prepari un fitxer

Vols que et prepari un fitxer .conf de configuració o una guia pas a pas per un cas concret?

Només cal que em diguis:

- Quin és el teu domini?

- Tens compte a algun proveïdor DNS (ex: Namecheap, Cloudflare, GoDaddy)?

- Quin model de Synology tens exactament?

I t’ajudo a fer-ho pas a pas!